Diese Seite soll Ihnen ermöglichen mit den Bordmitteln von Windows eine erste Analyse Ihres PCs vorzunehmen. Dazu ist keine weitere Software erforderlich. Es werden einige Einstellungen gezeigt, mit denen Sie erkennen können, ob Vorsicht geboten ist. Als Beispielsystem wird Windows XP verwendet, unter anderen Windowsversionen funktioniert die Technik ähnlich.

Offene "Ports" feststellen

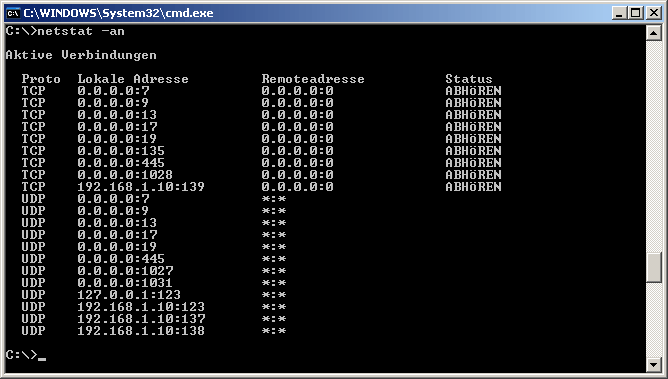

Die Ports sind hier erklärt worden. Die deutsche Übersetzung lautet "Anschluß". Windows läßt einige Programme im Hintergrund arbeiten, die Anfragen aus dem Netzwerk entgegennehmen und beantworten. Unter allen Versionen starten Sie die Eingabeaufforderung (über das Startmenü oder durch Eingabe von "cmd" [NT/2000/XP] bzw. "command" [9x/Me] bei "Start"-"Ausführen") und geben in dem Fenster "netstat -an" ein. Sie erhalten dann eine Ausgabe, die je nach Version so aussieht:

Die Ausgabe zeigt zuerst das Protokoll (TCP oder UDP) an, danach die lokale IP-Adresse (0.0.0.0 bedeutet "alle Computer")und direkt dahinter, abgeteilt durch den Doppelpunkt, den Port.

Danach folgt die entfernte Adresse (als ein Computer im Netzwerk), ebenfalls IP:Port. Am Ende der Zeile steht der Status der Verbindung. Das Programm netstat zeigt beim surfen sehr viel mehr an als im Ruhezustand,

wenn Sie diese Seite online lesen während Sie das Kommando ausführen, werden Sie ein Zeile finden die so aussieht:

TCP <Ihre IP-Adresse>:<Ein beliebiger Port> 62.67.209.16:80 Hergestellt

Entscheidend für das Risiko ist die Ausgabe im Ruhezustand, und vor allem der Status der Verbindung: steht dort "Abhören" bzw. "Listening" (nach Windowsversion) und davor ein 0.0.0.0 oder *.*, wartet auf dem angegebenen Port ein Programm auf eine Netzwerkverbindung. Wenn Sie auf Ihrem PC einen Webserver betreiben, werden Sie in der Rubrik "Lokale Adresse" hinter dem Doppelpunkt den Port 80 finden (der übliche Port für Webserver).

Die interessante Frage lautet jetzt: was davon ist normal, was nicht? Auch ein Trojaner bzw. Virus, der auf den PC eingedrungen ist, kann ja einen Port öffnen. Für das System ist ein Trojaner nur ein weiterer Dienst, der eine (hier allerdings unerwünschte) Leistung bietet. Also braucht man ein Übersicht über gängige Ports.

Übliche Ports unter Windows

Diese Frage ist abhängig von der Windows-Version und den installierten Komponenten, also nicht immer gleich. Ein voll installierter Windows 2003 Server hat wesentlich mehr zu bieten als ein Windows 95. Im folgenden eine kleine Auswahl von gängigen Ports. Ein umfassendere Liste gibt es bei der IANA, der Organisation, die alle Port-Nummern verwaltet.

- 135, 137-139

Endpoint-Mapper, Netbios Name Server, Netbios Datagramm, Netbios Session. Diese Ports dienen der Windows Netzwerkumgebung. Ohne sie kann man nicht auf Microsoft-Netzwerke zugreifen.

- 445

microsoft-ds, dieser Port dient wie 135-139 dem filesharing unter Windows-PCs.

- 1026

Microsoft-Taskplaner, führt als Zeitschaltuhr Aktionen aus

- 1900(udp), 5000(tcp)

simple service discovery protocoll, Universal Plug-n-Play (UPnP) von Windows

- 7,9,13,17,19

Einfach TCP/IP-Dienste wie Daytime, Zitat des Tages, Discard etc.

- 25, 587, 110, 119, 143, 563, 993, 995

SMTP, Submission (beides Emailversand), POP3 (Email abholen), NNTP (Newsserver), IMAP (Email abholen), NNTP über SSL, IMAP über SSL, POP3 über SSL (SSL bedeutet verschlüsselt) - alles was man für Email und News braucht

- 389, 636

LDAP-Verzeichnisdienst, LDAP über SSL

- 20-21, 80, 443

FTP, WWW, WWW über SSL - Dateidownloads, Webseiten und verschlüsselte Webseiten

Offene "Ports" steuern

Die Steuerung erfolgt - je nach Windows-Version - an verschiedenen Stellen. Unter NT/2000/XP schaut man zuerst nach den Diensten, das Kontrollprogramm dafür ist in der Systemsteuerung entweder direkt oder über die Verwaltung aufrufbar. Will man einen Dienst nicht deinstallieren, aber dennoch abschalten, stellt man die Startart auf "Manuell" oder "Deaktiviert". Probehalber sollte man den Dienst aber vorher stoppen und kontrollieren, ob die gewünschte Veränderung tatsächlich eintritt. Unter Windows98/Me kann das Systemkonfigurationsprogramm dafür genutzt werden, das über das Startmenü erreichbar ist. Überflüssige Komponenten können über das Software-Modul in der Systemsteuerung im Register Windows-Setup entfernt werden.

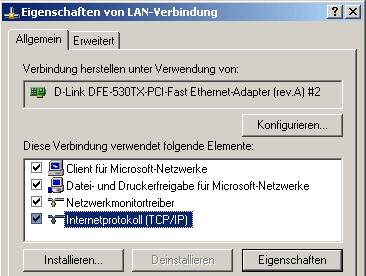

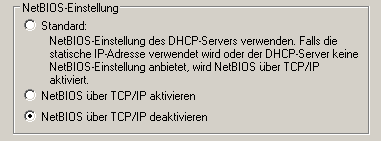

Sind die Dienste und Windows-Softwarekomponenten konfiguriert, bleiben immer noch einige Ports offen, die für die Netzwerkumgebung verwendet werden. Man kann zwar über Veränderungen in der Windows-Registry noch mehr abstellen, das ist aber nicht zu empfehlen. Im nächsten Schritt werden daher die Bindungen der Netzwerke überprüft und die Firewall aktiviert. Bei Einsatz eines kleinen Routers, über den die Verbindung ins Internet hergestellt wird, ist die Firewall auf dem Router zu konfigurieren und eine Verbindungskontrolle ist nicht notwendig (der PC benutzt lediglich eine Netzwerkkarte, kein Modem, DSL oder ISDN). Wird die Verbindung über eine zweite Netzwerkkarte und DSL direkt hergestellt, oder es wird ISDN bzw. ein Modem benutzt, stellt man die Bindungen über die Eigenschaften der jeweiligen Verbindung ein (Sytemsteuerung, Netzwerkverbindungen, Eigenschaften ist über Rechtsklick auf die Verbindung auswählbar). Dann das "Internetprotokoll TCP/IP" markieren, auf "Eigenschaften" klicken, "Erweitert..." anklicken und das Register "WINS" auswählen. Dort kann dann NetBIOS abgeschaltet werden. Jedes Gerät, für das NetBIOS abgeschaltet wird, kann danach nicht mehr für die Windows-Netzwerkumgebung genutzt werden! Daher sollte man dies nur dann abschalten, wenn keine Windows-Arbeitsgruppe über das Gerät angesprochen wird.

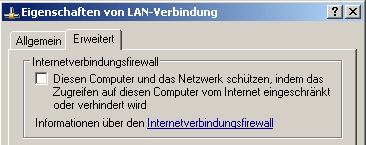

Eingebaute Firewall aktivieren

Man ruft erneut die Eigenschaften der Internetverbindung auf und wechselt das Register von "Allgemein" auf "Erweitert". Dies

funktioniert nur ab Windows XP. Durch einen Haken wird die Firewall eingeschaltet, danach können die anderen PCs im Netzwerk geschützt werden.

Dieser Schutz ist eingeschränkt konfigurierbar, sollte aber dennoch genutzt werden.

An gleicher Stelle findet sich die Konfiguration der Firewall beim Service Pack 2.

Nützliche Anwendungen

Als Beispiele seien hier fport und nmap genannt. fport zeigt neben den offenen Ports auch die zugehörige Anwendung und die Prozess-ID (pid) an. nmap ist ein Portscanner, der bei einem System nach offenen Ports sucht - man kann damit andere PCs über das Netzwerk untersuchen.